La violencia de género en línea contra las mujeres y niñas : Guía de conceptos básicos by Transparencia Estado de México - Issuu

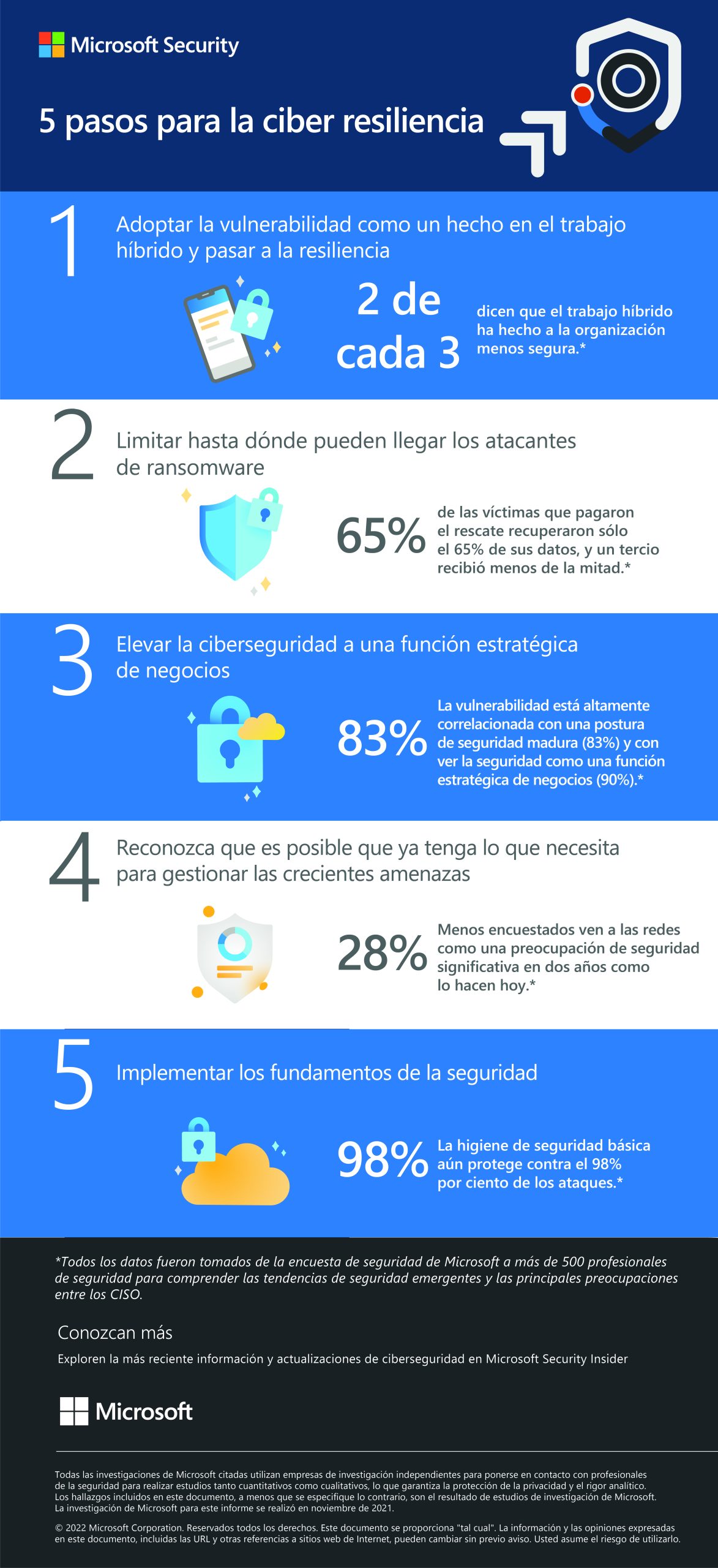

La adopción de la Confianza Cero, combinada con los principios de resiliencia cibernética, reduce el impacto de los ciberataques en el futuro – eju.tv